Lob der Pseudonyme

Vortrag, gehalten am 16.11.2012 bei der YPO-Tagung Digitale Welt

„Sie sollten nur eine Identität haben. Die Tage, in denen man ein unterschiedliches Image gegenüber Mitarbeitern, Freunden und anderen Bekannten hatte, sind bald vorbei. Wer zwei Identitäten hat, dem fehlt es an Integrität.“ (Mark Zuckerberg, 2009)

Facebook zum Beispiel verbietet Pseudonyme und behandelt den Klarnamen und das Porträtfoto jedes Mitglieds als grundsätzlich öffentliche Information.

„Anonymität im Internet muss verschwinden.” (Randi Zuckerberg, 2011)

Politiker fordern ein “Vermummungsverbot” im Web, Polizeifunktionäre drängen auf einen “verlässlichen Identitätsnachweis im Netz”. Und Menschen wie Mark Zuckerberg und Eric Schmidt versichern, dass eine singuläre, alle Aspekte einer Person umfassende, unter Klarnamen geführte Online-Identität der einzige Weg ist, ein funktionierendes Miteinader im Netz zu schaffen.

“Der einzige Weg, dem [Gefahren im Netz, Anm. d. A.] zu begegnen ist echte Transparenz und keine Anonymität. In einer Welt asynchroner Bedrohungen ist es zu gefährlich, auf eine Möglichkeit zu verzichten, Menschen zu identifizieren. Wir brauchen einen Namensdienst für Menschen. Regierungen werden das verlangen.” (Eric Schmidt, 2010).

Das deutsche Telemediengesetz formuliert das etwas anders:

„Der Diensteanbieter hat die Nutzung von Telemedien und ihre Bezahlung anonym oder unter Pseudonym zu ermöglichen, soweit dies technisch möglich und zumutbar ist.“ (TMG, § 13 Abs. 6).

Was aber ist technisch möglich? Was ist Anbietern zumutbar? Betreiber könnten argumentieren, dass es Kernbestandteil eines sozialen Netzwerks ist, dass Menschen dort mit wirklichem Namen auftreten.

Es gibt auch andere Ansichten:

„Google und Facebook wollen uns glauben machen, dass Identität wie ein Spiegel funktioniert, dass es eine Sicht auf eine Person für alle gibt. Tatsächlich ist das bei Menschen eher wie bei Diamanten, je nach Blickwinkel sieht man ein anderes Bild, all parts in a whole.” (4chan-Gründer Christopher Poole, 2011)

Wie man online Drogen kauft

„I’m not your daddy and it’s your job to judge what is good and bad for you.“ (The Dread Pirate Roberts, Silk Road)

Gepanzerte Landrover und kristallines MDMA

Ja, man kann im Internet Drogen kaufen.

Im TOR-Netzwerk entstehen und verschwinden immer wieder E-Commerce-Plattformen zum Handel einiger legaler und vieler illegaler Waren unter Pseudonym. Diese versteckten Dienste heißen zum Beispiel Black Market Reloaded, General Store oder the Armory. Die dank Medienberichten wohl bekannteste dieser Plattformen ist Silk Road, sie ist seit Anfang 2011 unter verschiedenen Adressen online.

An einem ganz normalen Werktag sind bei Silk Road unter anderem im Angebot:

-

ein gepanzerter Land Rover

-

individuell für den Käufer verfasste Gedichte

-

angeblich MDMA in kristalliner Form (1 Kilo für 2011 Bitcoin, umgerechnet etwa 16600 Euro)

-

laut Händler nicht gestrecktes Kokain (3,5 Gramm für 27,66 Bitcoin, etwa 220 Euro).

Die Drogen verkauft ein Händler unter dem Pseudonym SuperTrips.

Er versendet eigenen Angaben zufolge aus Deutschland. Wie bei Ebay kann man seine Reputation in einem Bewertungsprofil nachlesen. SuperTrips verkauft laut Profil seit sieben Monaten auf Silk Road, hat mehr als 300 Transaktionen abgewickelt und von 92,6 Prozent der Kunden eine positive Bewertung erhalten und 2263 Fans gesammelt.

Damit gehört er zu dem Prozent der Anbieter mit der besten Bewertung. Er verspricht „niederländische mit Top-Qualität“, Versand als Geschäftspost in „regulären Umschlägen“, „vakuum-verpackt“. Der Händler entschuldigt sich für verzögerte E-Mail-Antworten in der Vergangenheit – das Geschäft sei zu gut gelaufen:

„EXTREMELY busy with orders, pressing pills, safely sending hundreds of packages etc, I’m very sorry about late replies on PM’s! Im doing the best I can while this side-gig has exploded into a complete enterprise.“

Ob die gelieferte Ware tatsächlich der Produktbeschreibung entspricht, kann man nicht letzter Gewissheit sagen. Es gibt in Online-Foren einige anekdotische Berichte über gute Qualität der Lieferungen.

22 Millionen Dollar Jahresumsatz, 1,7 Millionen für den Betreiber

Der Informatiker Nicolas Christin Carnegie Mellon University hat die für einen bei Silk Road eingeloggten Nutzer zugänglichen Angebote, Bewertungen und Profilseiten ausgewertet. Er zog zur Analyse täglich mit einem Crawler die gesamten Webseiten der Plattform zwischen Februar und Juli 2012. Ergebnisse:

-

Der Crawler erfasste in den sechs Monaten 24.400 Angebote

-

Die vier meist genutzten Produktkategorien waren: Gras; Drogen; rezeptpflichtige Medikamente; Amphetamine/Benzedrin

-

Die überwiegende Mehrheit der Angebote ist nach wenigen Tagen wieder verschwunden – entweder haben die Händler nur kleine Mengen auf Lager oder aber sie steigen auf sogenannte Stealth-Angebote um, sobald sie einen Kundenstamm aufgebaut haben.

-

Die Bewertungen sind überwiegend positiv. 187.825 Bewertungen wurden untersucht, bei 97,8 Prozent vergaben Käufer die höchsten Noten 4 und 5 (von 5). Allerdings könnte das Folge einer systematischen Verzerrung sein: Es existieren nur Bewertungen für Transaktion mit Treuhand-Dienst – Betrüger dürften diese meiden.

-

Basierend auf den angegebenen Preisen schätzt Christin den Umsatz der Händler auf Silk Road auf 1,9 Millionen Dollar, die Einnahmen der Betreiber aus Gebühren für den Treuhand-Service aus 143.000 Dollar monatlich.

Aber wer ist der Betreiber?

Silk Road ist ein Gegenentwurf zum von Facebook und Google propagierten Identitätsmodell im Netz. Von den illegalen Substanzen abgesehen demonstriert Silk Road eindrucksvoll, dass eine E-Commerce-Plattform technisch möglich ist, bei der Betreiber die Namen der Händler und Käufer nicht kennt. Wenn die von Nicolas Christin ermittelten Umsatzzahlen stimmen, funktioniert die Plattform erstaunlich gut: 22 Millionen Dollar Jahresumsatz zwischen Käufern, Händlern und Betreibern, die voneinander nur ein Pseudonym kennen. Und als Treuhänder agiert jemand, von dem öffentlich nicht mehr bekannt ist als das Pseudonym Dread Pirate Roberts.

Roberts erscheint in William Goldmans Roman “Die Brautprinzessin” lange Zeit als eine Person, bis sich herausstellt, dass über die Zeit mehrere Menschen die Figur verkörpern.

Das Vertrauen der Käufer gründet bei Silk Road nicht auf der Kenntnis des Klarnamens, sondern auf der Garantie der Betreiber, als ehrliche Treuhänder zu fungieren. Dread Pirate Roberts allerdings muss man blind vertrauen.

Die Plattform nutzt drei Anwendungen von Verschlüsselungstechnik:

-

TOR (The Onion Router), ein seit 2002 existierendes Netzwerk zur Anonymisierung von Verbindungsdaten, das auch sogenannte versteckte Dienste ermöglicht.

-

Bitcoin. Seit 2009 existierendes elektronisches Geld, mit dezentraler Geldschöpfung und Speicherung von Transaktionen. Private kryptographische Schlüssel weisen Guthaben nach, zumindest theoretisch sind anonyme Zahlungen möglich.

-

PGP, Software zum Verschlüsseln von Nachrichten.

TOR

Um überhaupt eine Plattform wie Silk Road aufrufen zu können (derzeit unter der Adresse http://silkroadvb5piz3r.onion), muss man ein Zugangsprogramm zum TOR-Netzwerk installieren (zum Beispiel das TOR Browser Bundle https://www.torproject.org/projects/torbrowser.html.en).

Die wesentlichen Eigenschaften:

-

TOR verhindert, dass Seitenbeitreiber erkennen, von wo aus man auf die Website zugreift (aber nicht die Computer-Konfiguration)

-

TOR verhindert, dass zum Beispiel der eigene Internet-Provider oder der Betreiber eines Hotel-Netzwerks beobachten kann, welche Websites man abruft.

-

Das TOR-Netzwerk besteht derzeit aus einigen Tausend Severn, die von Freiwilligen betrieben werden. Die Daten zwischen dem Client und dem Zielrechner werden verschlüsselt über drei zufällig gewählte TOR-Relays geleitet. Die Verbindung vom letzten Server in der Kette zum tatsächlichen Ziel kann unverschlüsselt sein.

-

Bei einem versteckten Dienst im TOR-Netzwerk wird zufällig ein TOR-Server als Rendezvous-Punkt ausgewählt. Dort werden die Anfragen und die Daten von Anbieter und Abrufenden ausgetauscht, jeweils über drei TOR-Relays.

-

Einschränkungen: An Exit-Nodes können unverschlüsselte Inhalte belauscht werden. Außerdem ist es theoretisch möglich, dass jemand den Verlauf der über das TOR-Netz vermittelten Daten nachvollziehen kann, wenn er viele TOR-Relays kontrolliert.

Bitcoin

2009 veröffentlichte jemand in gutem Englisch unter dem Pseudonym Satoshi Nakamoto online die Beschreibung des eines verteilten, elektronischen Bargeld-Systems. Der Autor entwickelte die ersten Programme zum Errechnen und Verwalten von Bitcoins und zum Verarbeiten von Bitcoin-Transaktionen.

Wer Satoshi Nakamoto ist, bleibt bis heute ein Geheimnis. Es gibt mehr oder weniger begründete Vermutungen (ein irischer Kryptographie-Experte, eine Gruppe von Google-Entwicklern, Geheimdineste), aber keine Gewissheit.

Tatsache ist:

-

Derzeit (Anfang November 2012) existieren 10,3 Millionen Bitcoins. Nach dem (am 5. November auf Mt. Gox ermittelten Schluss-) Wechselkurs von 8,3 Euro, bzw. 10,67 Dollar je Bitcoin entspricht das einer Geldmenge von gerade mal 85,3 Millionen Euro / 109 Millionen Dollar.

-

Auf Mt Gox, einer der größten Handelsplattformen, wurden in den vergangenen zwölf Monaten 22,1 Millionen Bitcoins mit Dollar gekauft, Handelsumsatz in Dollar: 143 Millionen.

-

Mit Bitcoins kann man neben anderen Währungen viele Dienstleistungen und Produkte kaufen. Handgenähte Rasseltierli aus der Schweiz, Ersatzteile für Youngtimer vom polnischen Versand Muffler, eine Ferienwohnung im belgischen Mechelen und natürlich anonym nutzbare virtuelle oder dedizierte Server in Großbritannien inklusive auf eine malaysische Firme registrierter Domains. Und man kann WikiLeaks oder der Electronic Frontier Foundation Bitcoins spenden. Und natürlich Silk-Road-Käufe bezahlen.

Wesentliche Eigenschaften von Bitcoin:

-

Neue Bitcoins werden von sogenannten Minern errechnet. Der Aufwand für die Berechnung neuer Schlüssel steigt mit der Geldmenge, es gibt eine absolute Begrenzung. Bei 21 Millionen Bitcoins wird der Aufwand so hoch sein, dass die neu errechnete Geldmenge gegen Null tendiert.

-

Die Wechselkurse im Hinblick auf andere Währungen als auch im Hinblick auf zu bezahlende Leistung sind flexibel.

-

Jede Bitcoin besteht einem Schlüssel und der im Netzwerk verteilt gespeicherten Transaktionsgeschichte. Jeder Zahlung von einer Adresse an eine andere wird Teil des Codes und sie ist öffentlich zugänglich. So stellt das System sicher, dass Münzen nicht gefälscht oder kopiert werden.

-

Theoretisch ermöglicht Bitcoin Zahlungen unter Pseudonymen wie 1HB5XMLmzFVj8ALj6mfBsbifRoD4miY36v. Aber Bitcoin-Zahlungen sind nicht per se anonym, man muss für jede Transaktion neue, einmalige Adressen nutzen, man darf niemals Hinweise auf seine Identität mit Zahlungen verknüpfen (zum Beispiel die tatsächliche IP-Adresse, Foren-Beiträge, Tweets).

-

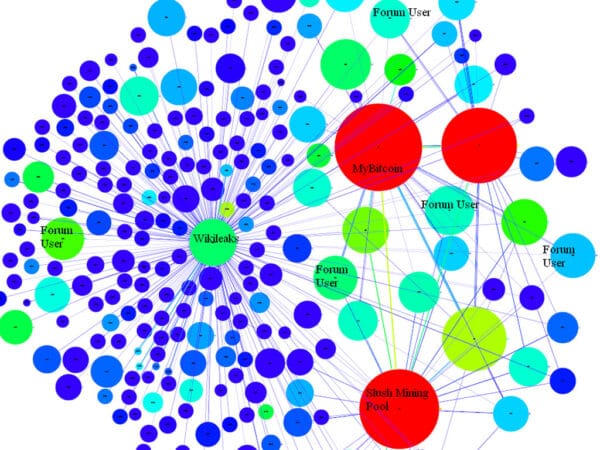

Den irischen Informatikern Fergal Reid and Martin Harrigan ist es bei einer Analyse der öffentlich zugänglichen Bitcoin-Transaktionsspuren von 2009 bis Mitte 2011 gelungen, Zahlungsströme zum Beispiel zu einer WikiLeaks-Adresse nachzuverfolgen und einigen der Zahlungsadressen Foren-Beiträge und Tweets zuzuordnen. Ihr Urteil: In vielen Fällen können Nutzer und ihre Transaktionen identifiziert werden. Natürlich gibt es inzwischen eine Menge Bitcoin-Geldwäsche-Dienstleister.

-

Ein Risiko bei Bitcoins sind mögliche Sicherheitslücken. Die technischen Grundlagen sind komplex, für Laien kaum zu verstehen. Der Quellcode der Bitcoin-Software allerdings liegt offen.

Wem Pseudonyme nützen

Allen!

TOR-Netze, Bitcoins, Pseudonyme – das erscheint online vielen als übertriebenes, verdächtiges Verhalten. Dabei ist das offline völlig normal. Beim Starbucks nennt niemand dem Barista seinen vollen Namen, wer einen Passanten nach dem Weg fragt, stelltsich überhaupt nicht vor.

Bitcoin, Tor und Silk Road zeigen, dass es schwierig, aber möglich ist, Vertrauen im Netz zu schaffen, auch wenn Menschen in den Gemeinschaften unter verschiedenen, kontextabhängigen Pseudonymen handeln. Genug Vertrauen sogar, dass Menschen an Pseudonyme zahlen.

Diese Technologien werden aber vorrangig von freiwilligen Entwicklern, Wissenschaftlern und wenigen Stiftungen und Vereinen entwickelt, gefördert und gepflegt. Kommerzielle Angebote zur Online-Zahlung, Zug-Abfrage, ja selbst zum Synchronisieren von Browser-Daten zwischen Smartphone und Rechner knüpfen alle Transaktionsdaten an eine unter Klarnamen gespeicherte digitale Identität. Google räumt sich in seinen neuen Nutzungsbedingungen das Recht ein, alle Informationen aus allen Diensten mit einem Konto zu verknüpfen und für alle erdenklichen Zwecke auszuwerten. Viele Online-Medien verzichten in ihren Diskussionsformen auf eigene Logins sondern verlangen stattdessen eine Registrierung per Facebook-Konto, ähnlich wie viele Online-Dienste.

Wer heute in einem Online-Forum diskutiert, Websites aufruft oder Profile in Flirtportalen anlegt, muss davon ausgehen, dass eine Verknüpfung mit anderen Online-Profilen und letztlich dem Klarnamen wahrscheinlicher ist als eine dauerhafte Anonymisierung.

Das ist schlecht.

China, Libyen, Syrien

Menschen werden online nur dann mit der ganzen Vielfalt an Gedanken, Sicht- und Lebensweisen in einer Gesellschaft konfrontiert, wenn jeder differenzieren kann, unter welcher Identität er oder sie online vom Mainstream abweicht oder andere Risiken eingeht.

Alexander Hamilton, einer der Gründerväter der Vereinigten Staaten, veröffentlichte mit James Madison und John Jay unter dem Pseudonym Publius eine Reihe von Artikeln (die sogenannten “Federalist Papers”), um die Bevölkerung New Yorks von der US-Verfassung zu überzeugen – er hatte sich als Delegierter bei der Philadelphia Convention zur Geheimhaltung verpflichtet.

Vielen Menschen ermöglichen Pseudonyme erst eine wirklich freie Nutzung des Web: Wer in autoritär beherrschten Staaten lebt, begibt sich in Gefahr, wenn er im Netz unter Klarnamen über Politik diskutiert, selbst wenn er einen Internetzugang nutzt, der nicht zu seiner Person zurückverfolgt werden kann.

Weil der libysche Geheimdienst Facebook und Twitter überwacht, flüchteten sich Aufständische im Februar 2011 in unverdächtige Ecken des Internets. Über eine Online-Partnervermittlung tauschen sie unter Pseudonymen versteckte Botschaften aus – unter Pseudonymen wie “Süßer Schmetterling” oder “Das Mädchen aus der Wüste”

Nicht ohne Grund blockiert China Verbindungen zu IP-Adressen bekannter TOR-Server, ähnlich wie Tunesien vor dem Umsturz des alten Regimes.

Aspekte der Identität

Menschen identifizieren sich je nach Kontext anders – offline zumindest. Wer als eingeloggter Nutzer Google Maps auf seinem Smartphone nach dem Weg fragt, stellt sich immer mit vollem Namen vor.

Das ist ja nicht schlimm, oder?

Es gibt einen Unterschied zwischen anonymen, flüchtigen Äußerungen auf der Straße, in der Kneipe und wahrscheinlich für lange Zeit archivierten Transaktionsdaten und Texten im Netz. In welchem Kontext diese Informationen einmal ausgewertet werden könnten, ob diese Auswertung uns dann als Eingriff in die Privatsphäre erscheint oder nicht, können wir heute nicht abschätzen.

Da viele Foren öffentlich zugänglich sind und Suchmaschinen die Inhalte auf unbestimmte Zeit archivieren und potentiell für jedermann durchsuchbar machen, wählen Menschen Pseudonyme. Man richtet sich eben nicht immer an alle. Menschen nutzen das Internet wie eine Zeitung, wie Selbsthilfegruppen, Demonstrationen oder den Tresen.

Wenn die Welt so funktionieren würde wie weite Teile des Netzes heute, sähe das zum Beispiel so aus:

-

Jeder kann mit einer einfachen Namenssuche im Web erfahren, wer in welcher Partei, Burschenschaft, Selbsthilfegruppe, Gemeinde und Rollenspiele-Runde Mitglied (gewesen) ist und wie die Gäste beim Frauenschwoof oder der Über-30-Party am vorigen Wochenende in Düsseldorf heißen.

-

Wenn jemand in der Innenstadt gegen Atomkraft demonstriert, erfährt der Arbeitgeber nicht davon. Es gibt keine öffentlich einsehbaren Listen der Namen von Demonstrierenden. Wenn jemand aber in einem Netz mit Klarnamenzwang in ein Anti-Atomkraftforum schreibt, er stoße um 15 Uhr erst zur Demo dazu, kann das jedermann per Suchmaschine finden, der den Namen kennt.

-

Wer abends einen Marx-Lesekreis besucht, wird davon nicht unbedingt am Arbeitsplatz erzählen. Wenn jemand mit anderen in einem Internet-Forum über Marx diskutiert, soll diese Information Friedrichs Vorstellungen zufolge für jedermann anhand des Namens zu finden sein.

Menschen unterscheiden verschiedene Bereiche ihres Privatlebens voneinander, man ist nicht immer derselbe in Beruf, Freizeit und privatem Engagement. Im Web ist das ähnlich, deshalb gibt es ja besondere soziale Netzwerke, die auf die berufliche Nutzung zugeschnitten sind wie Xing oder Linkedin. Es muss Nutzern freistehen, in solchen Netzen eine andere Online-Identität zu verwenden als zum Beispiel im Forum einer Selbsthilfegruppe für Essgestörte oder einem Verein, der historische Schlachten nachspielt.

Nur wenige Menschen werden über ihre Sexualität, Krankheiten, Behinderungen oder vom Mainstream abweichende politische Ansichten in einem Forum mit Klarnamenzwang wie Google+ und Facebook diskutieren.

Einer der erfolgreichsten Betreiber von Online-Rollenspielen zum Beispiel, das US-Unternehmen Blizzard, wollte im Sommer 2010 einen Klarnamenzwang in den Foren des Online-Rollenspiels “World of Warcraft”(mehr als elf Millionen aktive Abonnenten) einführen. Ein Mitarbeiter begründete das im Forum damals so: Wenn der “für Online-Unterhaltungen typische Schleier der Anonymität entfernt” werde, könne dies “zu einer besseren Umgebung in den Foren führen, konstruktive Unterhaltungen fördern”.

Nach der Ankündigung brach ein Sturm der Empörung los. Einige Spieler äußerten die Sorge, Bekannte aus einem anderen Kontext (Arbeit, Vereine) würden sie per Web-Recherche so schnell als Online-Rollenspieler identifizieren können. Das ist bei einem Hobby, das in manchen Kreisen kritisch gesehen wird, sicherlich nicht immer von Vorteil. Der WoW-Betreiber verzichtete dannauf die Klarnamen-Einführung.

Kontext

In der Debatte um Pseudonyme im Netz wird oft der Eindruck vermittelt, dass Pseudonyme etwas verschleiern, den Ruf einer Person schützen sollen, weil man etwas Merkwürdiges tut, wie zum Beispiel World of Warcraft spielen.

Allerdings ist WoW bei meinen Bekannten unter 40 völlig normal, darüber sieht das anders aus. Der Kontext zählt. Und wer bei Pseudonymen an Verschleiern denkt, nimmt an, er sei in jedem Fall bei jedem Menschen dazu qualifiziert, die Reputation einzuschätzen.

Das ist nicht so. Ein schönes Beispiel für die Kontextabhänigkeit von Online-Verhalten erzählt die US-Ethnologin Danah Boyd, die erforscht, wie Jugendliche soziale Netzwerke nutzen. Sie schreibt:

Vor Jahren rief mich der Mitarbeiter eines Elite-Colleges an, der für das Zulassungsverfahren zuständig ist. Er wollte einen jungen schwarzen Mann aus South Central in Los Angeles aufnehmen. Der Student hatte in seiner Bewerbung geschrieben, dass er seine von Gangs beherrschte Gegend hinter sich lassen wollte – doch der Mitarbeiter hatte sein Profil auf MySpace gefunden, das voller Gang-Insignien war. Ich wurde gefragt: “Warum lügt er uns überhaupt an, wenn wir die Wahrheit online herausfinden können?”

Ich kenne die Gegend und war mir ziemlich sicher, dass der Bewerber es ernst meinte mit dem College. Gleichzeitig tat er aber das, was verlangt wurde, um in dieser Gegend zu überleben. Hätte er ein Pseudonym benutzt, hätte das College keine aus dem Kontext gerissenen Informationen über ihn bekommen und hätte keine voreiligen Schlüsse gezogen.

Es gibt keinen universellen Kontext.

Neue Protestformen dank der Anonymous-Maske

Seit 2008 demonstrieren weltweit Anonymous-Aktivisten weltweit vor Scientology-Büros, sie haben Hunderte interner Scientology-Dokumente über WikiLeaks veröffentlicht, die Auskunft über Verkaufsstrategien, Glaubensinhalte, Organisationsstruktur und Taktiken.

Unter http://buggedplanet.info/ und http://wikileaks.org/spyfiles/ haben Freiwillige Hunderte von Handbüchern, Verkaufsprospekten und technischen Beschreibungen von Hard- und Software zur Online-Überwachung zusammengetragen und analysiert. Diese Technik wird von europäischen und amerikanischen Firmen entwickelt und in Staaten wie Bahrain, Syrien und Weißrussland genutzt. Nur auf Basis dieser Dokumente ist es möglich, Verbindung zwischen Hinweisen aus Bahrain oder Libyen und konkreten Produkten und Herstellern zu ziehen.

Bürgerrechtler in Bahrain bekamen Anfang Mai E-Mails zugeschickt, die angeblich von einer Journalistin stammten; in Wahrheit war jedoch ein Trojaner angehängt. Er sollte die Rechner der Aktivisten ausspionieren. Eine Gruppe von IT-Sicherheitsforschern hat das Schnüffelprogramm analysiert. In der Software tauchte der Name FinSpy auf.

Das ist der Name eines Überwachungsprogramms, das von einer britisch-deutschen Firmengruppe entwickelt und vertrieben wird. In einem von WikiLeaks publizierten angeblichen FinFisher-Verkaufsprospekt von 2011 heißt es, der für Bug Fixes (Software-Reparaturen) zuständige Manager sei in Deutschland ansässig, man könne ihn werktags zwischen 9 und 17 Uhr mitteleuropäischer Zeit erreichen.

In Libyen fanden Reporter Handbücher für die Nutzung von Überwachungssoftware einer französischen Firma. Dieses Unternehmen, Amesys, hat mittlerweile selbst eingeräumt, Technologie nach Libyen geliefert zu haben. WikiLeaks präsentiert nun eine Vereinbarung zwischen der Amesys-Muttergesellschaft Crescendo Industries und der libyschen Regierung.

Die Feinde der Freiheit

Neue Protestformen, Enthüllungen, eine digitale Öffentlichkeit, in der Minderheiten und abweichende Meinungen nicht verstummen – das sind einige, aber nicht die einzigen Gründe dafür, Pseudonymisierungstechniken im Netz zu tolerieren und zu unterstützen.

Wer heute das Web ohne besondere Maßnahmen zur Anonymisierung nutzt, muss davon ausgehen, dass in Zukunft jede seiner Transaktionen und Äußerungen mit seinem Namen verknüpft und von völlige Unbekannten in gänzlich anderen Kontexten recherchiert und ausgewertet werden kann.

Einige Beispiele dafür, was De-Anonymiseriungverfahren heute bereit, trotz beschränkter Datenressourcen und Rechenkapazität leisten können.

De-Anonymisierung über die Browser-History

Bereits 2010 demonstrierten deutsche Informatiker ein vergleichsweise einfaches Verfahren, mit dem Betreiber einer Website die Identität vieler Besucher auswerten können. Es funktionierte so:

-

Die Website ermittelt durch gezieltes Abfragen der History des Browsers, welche Seiten zuvor aufgerufen worden sind. Daraus errechnet der Seitenbetreiber einen Fingerabdruck des Browsers, den der Besucher nutzt.

-

Die Forscher haben sich allein auf die bei besuchten Xing besuchten Gruppen konzentriert und daraus die Browser-Fingerabdrücke errechnet.

-

Parallel bauten die Forscher eine Datenbank aller im Netz öffentlich zugänglichen Xing-Gruppen auf, inklusive der darin öffentlich einsehbaren Mitglieder. Sie analysierten 1,8 Millionen Nutzerprofile und 6466 öffentliche Xing-Gruppen. Aus diesen Daten konnte für 42 Prozent der Profile (753.357 Xing-Mitglieder) ein einmaliger Fingerabdruck errechnet werden. Sprich: Eine so nur einmal vorkommende Verteilung der Zugehörigkeiten zu Gruppen.

-

Die Forscher ließen 26 freiwillige Xing-Mitglieder beim Test eine Test-Website aufrufen. Die De-Anonymisierungssoftware fand bei 11 Personen in der Browser-History aufgerufene Links von Xing-Gruppen. Alle 11 ordnete die Software das korrekte Xing-Profil (also den Klarnamen) zu.

-

Bei einer Analyse einer Teilmenge der Facebook-Profile ermittelte dieselbe Software bei 43 Millionen Profilen für 9,9 Millionen einen eindeutigen Gruppen-Fingerabdruck.

Wondracek, Gilbert; Holz, Thorsten; Kirda, Engin; Kruegel, Christopher: A Practical Attack to De-anonymize Social Network Users, in: 2010 IEEE Symposium on Security and Privacy, S. 223-238 http://www.konradlischka.lokal/wp-content/uploads/2012/11/sonda-TR.pdf

Prognose der sexuellen Orientierung

In einem bereits 2009 veröffentlichen Paper beschreiben zwei MIT-Informatiker, wie sie öffentlich zugängliche Facebook-Profile nutzen, um die Freundschaftsnetzwerke ihrer Kommilitonen zu analysieren und allein auf dieser Datenbasis die sexuelle Orientierung von Kommilitonen vorauszusagen, die diese nicht öffentlich angegeben hatten. Das Verfahren funktionierte so:

-

Die Software lud gut 6.000 Facebook-Profile aus dem Netz, von Studenten, die in ihrem Profil bestimmte MIT-Jahrgänge angegebene hatten.

-

Die Software ermittelte die Angaben zu Geschlecht und sexueller Orientierung in den Profilen. 4080 der Studenten gaben ihr Geschlecht an, 2416 ihre sexuelle Orientierung.

-

Die Analyse der Facebook-Freundschaftsnetzwerke zwischen den Studenten ergab, das es bei den vorliegenden Daten einen statistisch signifikanten Zusammenhang zwischen angegebener sexueller Orientierung und Facebook-Freunden mit ebensolcher Orientierung gibt (bei Facebook als schwul auftretende Nutzer haben einen höheren Anteil als schwul bei Facebook auftretender Freunde als andere Nutzergruppen).

-

Anhand dieses Datensatzes trainierten die Autoren ihre Software, bis sie in 78 Prozent der Fälle korrekt die Profilangabe als schwul auftretender Mitglieder zur sexuellen Orientierung voraussagte. Einziges Kriterium: Wer mehr als 1,89 Prozent bei Facebook als schwul auftretende Freunde hat, wurde von der Software als schwul klassifiziert.

-

Diesen Zusammenhang nutzen die Autoren für eine Prognose. Sie ließen ihre Software 20 Profile ihnen bekannter schwuler Kommilitonen analysieren. 10 dieser Personen hatten in ihrem Facebook-Profil keine Angabe zur sexuellen Orientierung gemacht. Die Software klassifizierte alle 20 auf Basis der Freundschaftsnetzwerke als schwul.

Jernigan, Carter; Mistree, Behram F.T.: Gaydar: Facebook friendships expose sexual orientation, in: First Monday, 5.10.2009, http://firstmonday.org/htbin/cgiwrap/bin/ojs/index.php/fm/article/view/2611/2302

De-Anonymisierung per Gesichtserkennung

2011 gelang es US-Forschern gelungen, Hunderte Nutzer eines Flirtportals zu identifizieren – mit Standard-Software zur Gesichtserkennung. In einem Experiment haben Acquisti, Gross und Stutzman versucht, die Nutzer einer Datingwebsite zu identifizieren, die dort nur unter Pseudonym agierten. Dabei beschränkten sich die Forscher auf Mitglieder aus einer Stadt in Nordamerika – um die für die Fotoanalyse nötige Rechenkraft zu reduzieren.

Ein Suchroboter entdeckte 275.540 passende Facebook-Profile und 5818 Flirtprofile auf der Datingsite. Im nächsten Schritt glich die Gesichtserkennungssoftware die von Facebook geladenen Porträtfotos mit denen von der Datingsite auf Übereinstimmungen ab. Zu 13,9 Prozent der Datingprofile fand die Software ein Facebook-Profil mit einem ähnlichen Porträtfoto.

Um die Qualität der Software einzuschätzen, wurden die Bilder anschließend von Menschen überprüft. Ergebnis: Die Menschen attestierten bei 10,5 Prozent der Datingprofile eine “sichere” oder “wahrscheinliche” Übereinstimmung. Sprich: Zu 610 Flirtprofilen mit Pseudonymen fanden die Forscher das passende Facebook-Konto – und damit in den meisten Fällen den wahren Namen.

Facebook schreibt den Nutzern in den Nutzungsbedingungen vor, ihren tatsächlichen Namenanzugeben, die Mehrheit der Nutzer hält sich wohl an diese Vorgabe.

In einem zweiten Experiment wollten die Forscher erproben, wie gut die De-Anonymisierung in Echtzeit funktioniert. Dazu luden die Forscher Studenten ein, an einer Online-Befragung teilzunehmen. Die 93 Probanden wurden zunächst mit einer Webcam fotografiert, dann füllten sie am Computer allgemeine Fragen zu ihrer Facebook-Nutzung aus. Im Hintergrund glich die Gesichtserkennungssoftware die eben aufgenommenen Porträts mit den öffentlich zugänglichen Fotos aus gut 25.000 Facebook-Profilen ab, die eine Verbindung zum College hatten. Die Software brauchte im Schnitt 2,89 Sekunden, um jedem Teilnehmer das mit hoher Wahrscheinlichkeit ähnliche Facebook-Foto zuzuordnen.

Am Ende der Online-Befragung zeigte der Computer den Probanden diese bei Facebook gefundenen Fotos mit der Frage, ob sie darauf zu sehen sind. In 42 Prozent der Fälle erkannten die Probanden sich auf dem Foto wieder.

Das ist eine erstaunlich hohe Zahl, bedenkt man, dass die Forscher ein Standardprogramm, eine 35-Dollar-Webcam und ausschließlich öffentlich zugängliche Informationen nutzten.

Acquisti, Alessandro; Gross, Ralph; Stutzman, Fred: Faces of Facebook: Privacy in theAge ofAugmented Reality, http://www.heinz.cmu.edu/~acquisti/face-recognition-study-FAQ/

Es ist gut, dass man Drogen im Internet bestellen kann

Die Fortschritte bei De-Anonymisierungsverfahren enorm. Dank sinkender Preise für Rechenkraft und den in sozialen Netzwerken öffentlich zugänglichen Daten ist es heute möglich:

-

Gesichtern Facebook-Profile und Namen zuzuordnen (zumindest an kleineren Universitäten, wenn nicht mehr als 25.000 Datensätze abgeblichen werden müssen)

-

Bekanntschaften und die sexuelle Orientierung einzelner auf Basis einer statistischen Auswertung von Freundschaftsnetzwerken vorauszusagen

Zugleich propagieren die großen kommerziellen Innovatoren im Netz das Modell einer eindeutigen Online-Identität, mit der allein Menschen in jedem Kontext jeden Webdienst nutzen sollen.

Angesichts dieser Entwicklung ist davon ausgehen, dass jeder Abruf einer Website, jede Äußerung und jede aus Freundschaftsnetzwerken und anderen Daten ableitbare Information von einer ausreichend motivierten Partei in Zukunft der eigenen Identität zugeordnet werden kann.

Das würde bedeuten, dass jede vom Mainstream abweichende Äußerung, Verhaltensweise, Spende und Beziehung als öffentlich anzusehen ist. Wenn das eintritt, wird die im Netz erfahrbare Vielfalt an Gedanken, Sicht- und Lebensweisen schrumpfen. Wer sich von jedem beobachtet fühlen muss, handelt anders.

Das wäre schlecht.

Deshalb sind Anonymisierungsdienste wie TOR und digitales Bargeld wie Bitcoin notwendige Korrektive und illegale Anwendungen dieser Verfahren wie Silk Road zu tolerierende Nebeneffekte. Es ist gut, dass man im Internet Drogen kaufen kann – so wie mit Bargeld in jeder deutschen Stadt auch. Denn in einem Netz, in dem das ausgeschlossen wäre, gäbe es kaum Protest, kaum Enthüllungen, keinen Raum zum Leben.

Literatur

Acquisti, Alessandro; Gross, Ralph; Stutzman, Fred: Faces of Facebook: Privacy in theAge ofAugmented Reality, http://www.heinz.cmu.edu/~acquisti/face-recognition-study-FAQ/

Boyd, Danah: The Politics of „Real Names“: Power, Context, and Control in Networked Publics. Communications of the ACM 55(8), 2012, S. 29-31. www.danah.org/papers/2012/CACM-RealNames.pdf

Christin, Nicolas: Traveling the Silk Road: A measurement analysis of a large anonymous online marketplace, in: CMU CyLab, 30.7.2012, http://repository.cmu.edu/cgi/viewcontent.cgi?article=1106&context=cylab

Nakamoto, Satoshi: Bitcoin: a peer-to-peer electronic cash system, 2008, http://www.konradlischka.lokal/wp-content/uploads/2012/11/bitcoin.pdf

Reid, Fergal; Harrigan, Martni: An Analysis of Anonymity in the Bitcoin System, arXiv:1107.4524v2 [physics.soc-ph], 7.5.2012, http://www.konradlischka.lokal/wp-content/uploads/2012/11/1107.4524v2.pdf

Wallace, Benjamin: The Rise and Fall of Bitcoin, in: Wired, 11/2011, http://www.wired.com/magazine/2011/11/mf_bitcoin/all/

Wondracek, Gilbert; Holz, Thorsten; Kirda, Engin; Kruegel, Christopher: A Practical Attack to De-anonymize Social Network Users, in: 2010 IEEE Symposium on Security and Privacy, S. 223-238 http://www.konradlischka.lokal/wp-content/uploads/2012/11/sonda-TR.pdf

Jernigan, Carter; Mistree, Behram F.T.: Gaydar: Facebook friendships expose sexual orientation, in: First Monday, 5.10.2009, http://firstmonday.org/htbin/cgiwrap/bin/ojs/index.php/fm/article/view/2611/2302

Horvát E-Á, Hanselmann M, Hamprecht FA, Zweig KA: One Plus One Makes Three (for Social Networks). PLoS ONE 7(4): e34740. doi:10.1371/journal.pone.0034740, 2012, http://www.plosone.org/article/info%3Adoi%2F10.1371%2Fjournal.pone.0034740