Forscher entdecken Verfahren zur Chip-Sabotage

Bieten Mikrochips Einfallstore für Späher? Informatiker haben jetzt Methoden zur Sabotage von Verschlüsselung vorgeführt. Angreifbar sind demnach auch Halbleiter der Firma Intel. Der Konzern dementiert den Einbau solcher Hintertüren.

Spiegel Online, 16.9.2013

Dieses wissenschaftliche Papier beunruhigt angesehene Kryptografie-Experten: Auf 18 Seiten beschreiben Forscher der University of Massachusetts, der TU Delft und der Ruhr-Universität Bochum, wie man in Computerchips kaum zu entdeckende Hintertüren einbauen könnte.

Ihre Idee spielen die Wissenschaftler an brisanten Beispielen durch: Sie zeigen, wie sich durch einfache Änderungen bei der Chipfertigung Verschlüsselungsverfahren unbemerkt aushebeln lassen. Kryptografie-ExperteBruce Schneier kommentiert, wenn die NSA Verschlüsselungsverfahren sabotierten will, würde sie wohl versuchen, Chiphersteller zu solchen Tricks zu drängen: “Man könnte mit dieser Technik beispielsweise die Menge der Entropie in Intels hardwareseitigem Zufallsgenerator von 128 auf 32 Bits reduzieren.” Mit anderen Worten: Die angeblichen Zufallszahlen wären immer noch halbwegs unvorhersehbar – so, dass sie in Tests nicht auffallen würden. Aber eben weit weniger unvorhersehbar als eigentlich versprochen. Deshalb wäre die darauf basierende Verschlüsselung wesentlich leichter zu knacken.

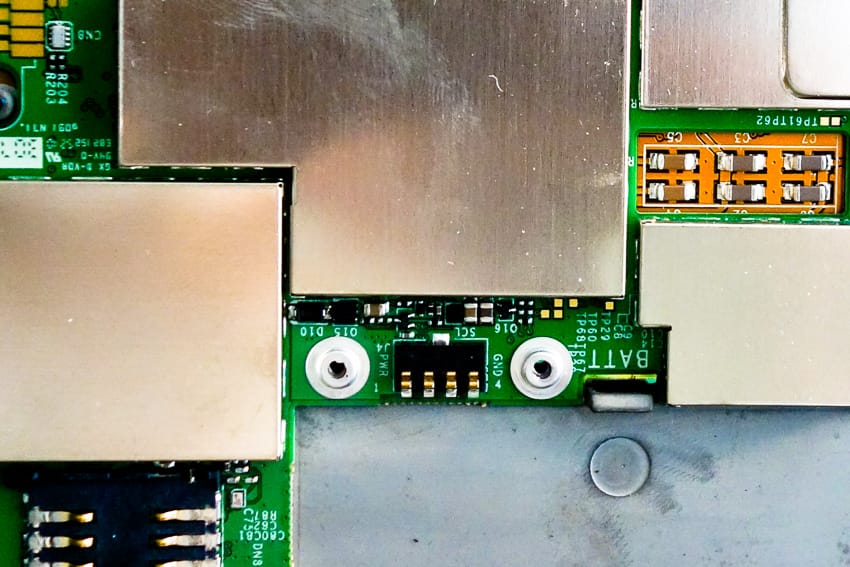

Die Wissenschaftler beschreiben Verfahren zur Manipulation von Chips. Dabei wären die Änderungen nachträglich kaum zu entdecken. Sie setzten bei der Produktion der Chips in Halbleiterwerken (einer sogenannten foundry) an. Hier könnten Störstellen im Halbleiter eingearbeitet werden, indem das Grundmaterial gezielt verunreinigt wird. Durch diese sogenannte Dotierung würde die elektrische Leitfähigkeit verändert. Solche Anpassungen dürften durch gängige Prüfverfahren kaum zu entdecken sein, schreiben die Forscher. Der manipulierte Chip wäre nicht von einem Exemplar mit dem vollen, ursprünglich geplanten Funktionsumfang zu unterscheiden.

Winzige Veränderung schwächt Krypto-Schlüssel

Doch schon durch derart minimale Eingriffe lässt sich die Leistung eines Chips stark beeinflussen. Die Forscher geben Beispiele. So beschreiben sie, wie sich die Leistung des Zufallsgenerators in Intels Ivy-Bridge-Prozessoren durch die Manipulation per Dotierung erheblich mindern ließe. Christof Paar von der Ruhr-Uni Bochum erklärt die Methode so: “Wir zeigen, wie der Zufallszahlengenerator von Intel manipuliert werden könnte. Dies würde dazu führen, dass der Zufallszahlengenerator schwache kryptographische Schlüssel erzeugt.”

Der Zufallsgenerator des Prozessors ist bei Verschlüsselungsverfahren von zentraler Bedeutung. Je leichter sich die vermeintlichen Zufallszahlen vorhersagen lassen, desto leichter ist eine auf dem Output dieses Prozessors basierende Verschlüsselung zu knacken. Wer weiß, wie die eingebaute Hintertür arbeitet, könnte mit erheblich geringerem Aufwand die Verschlüsselung eines derart modifizierten Prozessors knacken.

Kaum bekannte Prüfverfahren gegen Dotierungsangriff

Das manipulierte Design sollten dann weder interne Sicherheitstests des Prozessors noch standardisierte Verfahren externer Sicherheitsfirmen erkennen, schreiben die Wissenschaftler in ihrem Paper. Die Methode ist schwer aufzuspüren: Die Veränderungen beeinflussen den gesamten Stromverbrauch des Prozessors nicht, auch die optische Suche nach zusätzlichen Elementen bleibt ergebnislos.

Es gibt wahrscheinlich geheime Prüfverfahren für integrierte Schaltkreise, die solche Veränderungen aufspüren könnten. Informatiker Paar glaubt, dass solche Methoden bei Prozessoren im militärischen Bereich zum Einsatz kommen, zum Beispiel Inspektionsmethoden, die gezielt die Dotierung analysieren. Zudem müssen sich Softwareentwickler nicht allein auf den Zufallsmechanismus des Prozessors verlassen. Sie können weitere Schutzmaßnahmen ergreifen.

Intel bestreitet Krypto-Sabotage

Die Forscher beschreiben nur ein Verfahren, sie haben keine Chips produziert. Laut Paar stehen die Autoren des Papers “im Kontakt mit Intel”. Ob diese Methoden je in Praxis für Angriffe ausgenutzt wurden, ist nicht bekannt. Informatiker Paar schreibt, er habe “keine Anhaltspunkte dafür, dass eine derartige Manipulation bei Intel stattgefunden hat”.

Intel reagiert mit einer wohl formulierten Antwort auf Fragen: “Intel nimmt nicht an Regierungsaktivitäten teil, die die Sicherheit von Technologie verringern würden. Außerdem bauen wir keine Backdoors für unautorisierten Zugang in unsere Produkte ein.” Auf Rückfrage, ob es denn Backdoors für autorisierten Zugang gäbe, antwortet ein Intel-Sprecher: “Nein, es gibt gar keine Backdoors.”

Der Chipkonzern bestreitet nicht, dass die von den Forschern beschriebene Methode funktionieren könnte. Doch der Intel-Sprecher schränkt ein: “Die postulierte Theorie ist hochspekulativ und stützt sich auf eine Reihe von Annahmen, die nur sehr schwer zu umzusetzen wären. Der Zugang zu unseren Produktionsstätten, Designs und anderen wichtigen Daten wird strengstens kontrolliert.”

Bruce Schneier selbst kommentiert seine Befürchtungen zu möglichen Hintertüren in Chips so: “Ja, das ist eine Verschwörungstheorie. Aber ich bin nicht mehr bereit, irgendetwas auszuschließen. Das ist das Schlimmste am Verhalten der NSA. Wir haben keine Ahnung mehr, wem wir vertrauen können.”