Spähsoftware: Experten warnen vor Sicherheitsleck bei neuem Staatstrojaner (26.10.2011)

Spähsoftware

Experten warnen vor Sicherheitsleck bei neuem Staatstrojaner

Neue Vorwürfe des Chaos Computer Clubs: Die CCC-Experten haben eine frische Version eines Staatstroja ners untersucht. Laut der Analyse hat auch diese aktuellere Spähsoftware eklatante Sicherheitslücken. Innerhalb von Stunden gelang es den Hackern, das Programm zu manipulieren.

SPIEGEL ONLINE, 26.10.2011

{jumi [*3]}

Hamburg – Der Chaos Computer Club legt nach: Die Experten haben die neuere Version eines Staatstrojaners untersucht. Sie stammt laut CCC aus dem Dezember 2010. Laut CCC-Analyse weißt auch diese Version große Sicherheitslücken auf: “Der Trojaner kann weiterhin gekapert, beliebiger Code nachgeladen und auch die angeblich ‘revisionssichere Protokollierung’ manipuliert werden.”

Der Chaos Computer Club hat Mitte Oktober eine wahrscheinlich von bayerischen Ermittlern genutzte staatliche Überwachungssoftware analysiert, schwere Sicherheitslücken und möglicherweise gesetzeswidrige Funktionen kritisiert. Damals argumentierte der Hersteller DigiTask, die untersuchte Software sei fast drei Jahre alt – man gehe davon aus, die vom CCC kritisierten Probleme seien in aktuellen Versionen behoben.

Unklar ist, ob es sich bei der nun analysierten Software auch um ein Produkt des Unternehmens DigiTask handelt. Der Anwalt des Unternehmens sagte auf Anfrage: “Über technische Einzelheiten geben wir genauso wenig Auskünfte wie über die Kundenbeziehungen.” Der CCC ist davon überzeugt, erneut ein DigiTask-Produkt untersucht zu haben. Der in Bayern eingesetzte Staatstrojaner aus dem Jahr 2008 trage die Versionsnummer 3.4.28, die neue Variante die Nummer 3.6.44. Das BKA hat laut einem Sprecher des Innenministeriums diese vom CCC untersuchte Software-Version nicht eingesetzt.

“Untaugliches Verschlüsselungsverfahren”

Ein Kritikpunkt am alten Staatstrojaner war, dass die Kommandos der Überwacher an das eingeschleuste Spähprogramm unverschlüsselt übertragen wurden. In der nun untersuchten neuen Version sind die Kommandos an den Trojaner verschlüsselt – allerdings mit einem mindestens drei Jahre alten Schlüssel. Es ist laut CCC derselbe Schlüssel, wie er schon bei dem aus dem Jahr 2008 stammenden Spähprogramm genutzt wurde.

Die gewählte Verschlüsselungsmethode bewertet der CCC allerdings als “untauglich”, aufgrund des “schlechten Verschlüsselungsverfahrens” sei es wohl treffender, von einer “beidseitigen Verschleierung” zu sprechen – so das harte Urteil der CCC-Experten.

CCC kapert den Staatstrojaner, lädt eigene Software nach

Der CCC kritisiert, dass auch die neue Staatstrojaner-Version von Dritten missbraucht werden könne, um weitere Schadprogramme auf den Rechner des Überwachten zu schleusen. Um diese Sicherheitslücke zu demonstrieren, haben die CCC-Experten ein Programm zur Fernsteuerung des Staatstrojaners geschrieben und Software auf dem Zielrechner eingeschleust. Laut CCC war das “innerhalb von Stunden” erledigt – so lange dauerte die Anpassung des Kontrollprogramms auf die neue, verbesserte, etwa drei Jahre jüngere Version des staatlichen Schnüffelprogramms.

In einem Video zeigen die CCC-Experten, wie sie zur Demonstration einen simplen Taschenrechner auf den vom Staatstrojaner infizierten Rechner schleusen und das Programm ausführen. Der CCC warnt: “Hierbei könnte es sich jedoch um einen beliebigen anderen Schadcode handeln, der beispielsweise gefälschte Beweise auf dem Computer des Opfers hinterlegt.”

Manipulierter Trojaner liefert Überwachern gefälschte Beweise

Eine zweite Demonstration des CCC stellt die von Staatstrojanern gelieferten Überwachungsprotokolle grundsätzlich in Frage: Den Hackern ist es laut eigener Angabe gelungen, einen authentischen Überwachungs-Trojaner zu imitieren und manipulierte Daten hochzuladen. Die Kontroll-Software könne diesen gefälschten Späher nicht von dem echten unterscheiden.

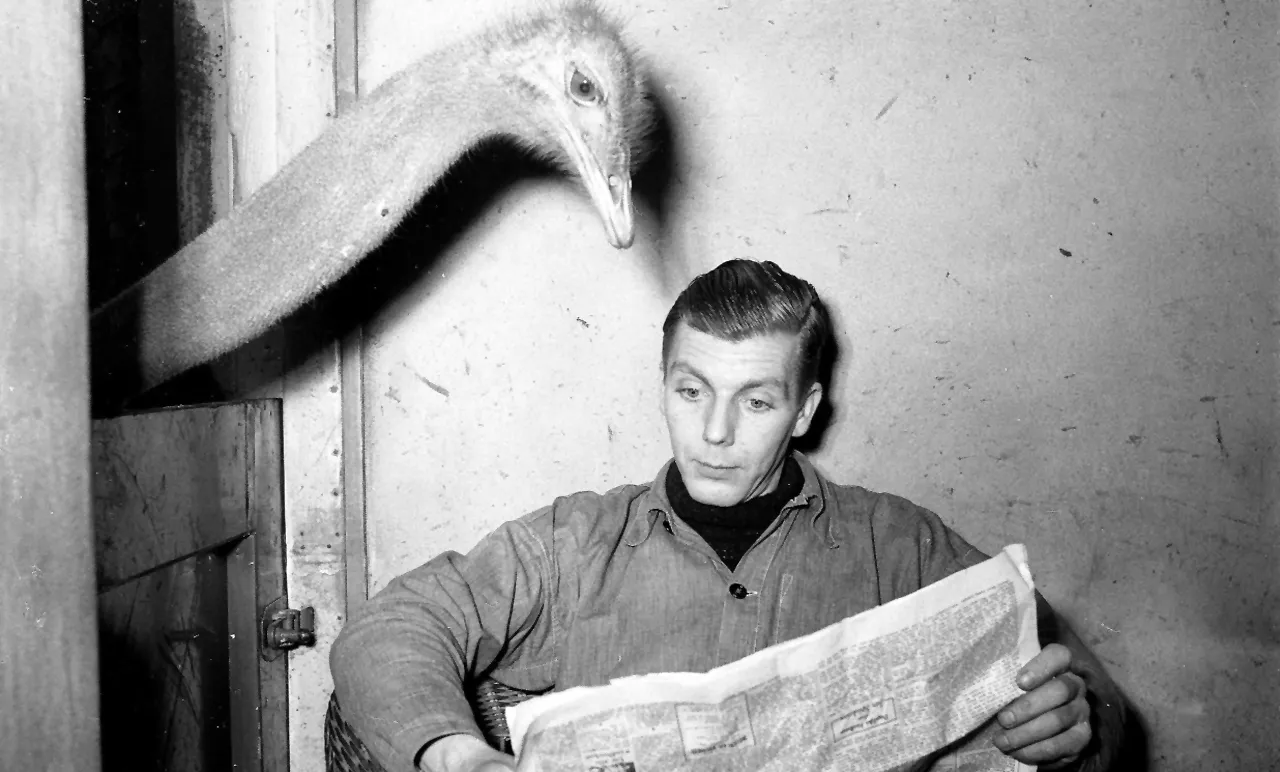

Im CCC-Video ist zu sehen, wie der falsche Trojaner der Kommandosoftware angebliche Screenshots vom überwachten Rechnern sendet – Fotos von Wolfgang Schäuble und Rick Astley, die auf dem überwachten Computer nicht abgerufen wurden. Wenn die Analyse des CCC zutrifft, kann jeder Kriminelle mit genügend Wissen oder Geld Überwachern gefälschte Überwachungprotokolle liefern.

Sollten Fahnder eine solche Manipulation tatsächlich nicht aufspüren können – und davon geht der CCC aus – wären die von Staatstrojanern gelieferten Überwachungsdetails als Beweise wohl wenig wert. Es ist erscheint nicht abwegig, dass Täter aus der organisierten Kriminalität das Interesse, die Mittel und Kontakte haben, sich entsprechende Software zu beschaffen, um Überwacher in die Irre oder sogar auf falsche Fährten zu führen.

Es ist bekannt, dass Kriminelle sogenannte Bot-Netze schon länger anmieten, um über infizierte Rechner von Privatpersonen illegale Inhalte aus dem Netz saugen und getarnt anderswohin zu übertragen. Sollten Ermittler den Empfänger der Daten suchen, führt die Spur zum infizierten Rechner, von dem die Abfrage kam, auf dem Schadsoftware die Daten dann unbemerkt weiter an den eigentlichen Empfänger schleuste. Es gibt einen Bedarf nach solchen Dienstleistungen. Warum sollte eine kriminelle Organisation nicht beispielsweise überwachte Rechner per Schadsoftware aufspüren, um dort falsche Fährten zu legen, die der Konkurrenz schaden oder in anderer Form die Aufmerksamkeit von eigenen Aktivitäten ablenken?

Bundesinnenminister Hans-Peter Friedrich (CSU) hatte bei der Aufdeckung des ersten vom CCC untersuchten Staatstrojaners betont, die Behörden in seiner Zuständigkeit hätten diese Softwareversion nicht eingesetzt. Nach Informationen von SPIEGEL ONLINE ist auch das BKA Kunde bei DigiTask – jener Firma, die den ersten, vom CCC so heftig kritisierten Trojaner entwickelt hatte. Auch in einer Anhörung im Bundestag verwies der BKA-Chef auf die Firma.

Das Bundesinnenministerium hat jedoch auf Anfrage mitgeteilt, dass das BKA den nun vom CCC analysierten neuen Trojaner nicht eingesetzt hat. Auch das dem Bundesfinanzministerium unterstellte Zollkriminalamt teilt mit, die in der Veröffentlichung des CCC mit “Version 3.6.44” bezeichnete Software sei durch die Zollfahndung nicht eingesetzt worden.