US-Regierung will mit ?Data-Mining? Terroristen aufspüren (Die Welt, 19.11.2002)

US-Regierung will mit „Data-Mining“ Terroristen aufspüren

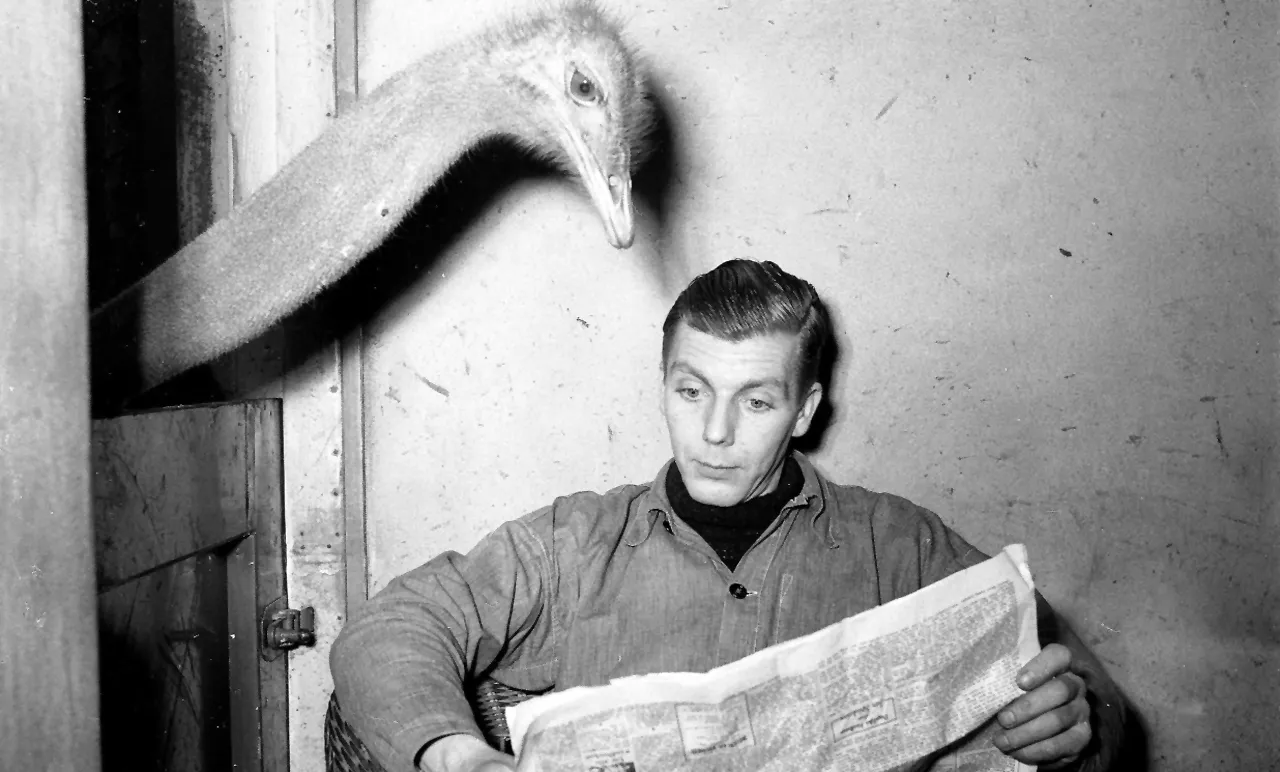

Rasterfahndung im Internet: Schon heute nutzt der Einzelhandel Spezial-Software, um Unterschlagungen und Betrügereien aufzudecken

Die Welt, 19.11.2002

Das US-Verteidigungsminister weitet die Terroristenbekämpfung auf den Cyberspace aus: In naher Zukunft soll spezielle Software die Gegner des friedlichen und weltweiten Miteinanders aufspüren, heißt es in Washington. Millionen Steuergelder sollen – wie bereits berichtet – in die Entwicklung fließen. Das Grundmodell der Software ist heute bereits in Unternehmen im Einsatz, die damit ihre Mitarbeiter und Kunden analysieren. Kaufhausketten ermitteln so attraktive Kunden und diebische Mitarbeiter: „Data-Mining“ heißt die Methode. Spezielle Programme analysieren riesige Datenmengen und fällen dann statistische Urteile. Mit solcher Software wollen die Forscher des staatlichen „Information Awarness Office“ (IAO) jetzt Terroristen aufzuspüren.

Der IAO-Leiter und Ex-Sicherheitsberater Ronald Reagans, John Poindexter, hat schon genaue Vorstellungen von der geplanten Internet-Überwachung: „Sobald Terrororganisationen Angriffe auf die Vereinigten Staaten planen und ausführen, müssen ihre Leute Transaktionen eingehen und Spuren im Informationsraum zurücklassen.“ Die Spuren reichen von Kreditkartenzahlungen bis zu Pilotenlizenzen.

Poindexter verlangt daher mehr Zugriffsmöglichkeiten auf nicht-staatliche Datenbanken und gerät damit in den Konflikt mit Datenschützern: „Wir müssen effizientere und cleverere Wege finden, neue Datenquellen zu erschließen.“

Wie das geht, kann man heute bereits in Deutschland im Kaufhaus beobachten. Bei der „Kaufhof“-Kette spürt zum Beispiel eine Software Mitarbeiter auf, die beim Kassieren Geld unterschlagen. Die Daten über Verkaufsvorgänge können schon seit Jahren gespeichert werden – bisher fehlten nur die Instrumente zur Auswertung. Die gibt es nun in Form des Programms „Lord Loss Prevention“ beispielsweise. Demnach schickt jede Kasse die Daten über Stornos, Rückgaben, Korrekturen, Öffnen der Kassenschublade und dergleichen an eine Datenbank. Aus den Informationen errechnet ein Programm so genannte Kassierprofile. Wessen Arbeit stark von diesem Durchschnitt abweicht, macht sich verdächtig.

Die Kriterien legen im Einzelnen die Revisionsabteilungen fest, doch generell gilt: „Bei Auffälligkeiten wie überdurchschnittlich vielen Stornierungen, Öffnen der Kassenschublade ohne Verkauf oder Warenrücknahmen ohne Kassenbon, können die Vorgänge nachträglich einzelnen Personen zugeordnet werden“, sagt Rene Schiller, Marketing-Chef des Lord-Herstellers Logware.

Ein Kündigungsgrund ist eine solche Datensammlung vor Gericht nicht. Doch auf dieser Basis könne Unternehmen Informationen gezielt einsetzen. Oder aber sie konfrontieren die Mitarbeiter mit dem Material, woraufhin die Schuldigen meist gestehen. Dieses System hat Erfolg. Derzeit setzt in der Schweiz die Handelskette „Pick Pay“ das Programm Lord ein. Zwei Monate nach der Einführung von Loss-Prevention seien Unterschlagungen in Höhe von etwa 200 000 Franken ermittelt worden, berichtet Matthias Wilke von der „Beratungsstelle für Technologiefolgen und Qualifizierung“ (BTQ) der Gewerkschaft Verdi.

Wilke sieht Programme wie Lord kritisch: „Jeder, der in diesem Raster auffällt, kann ein potenzieller Betrüger oder Dieb sein und verdient besondere Beobachtung.“ Dabei könne man vom Standard auch abweichen, weil man unausgeschlafen und deshalb unkonzentriert sei. Vor allem die Möglichkeiten der Leistungskontrolle sieht Wilke als Gefahr: „Es ist ja nicht schwierig mit diesen Programmen zu berechnen, wie lange zum Beispiel das Kassieren eines Samstagseinkaufs durchschnittlich dauert.“ Dann könnte man überprüfen, wer mehr und wer weniger Zeit benötigt. Die Betriebsräte – ihre Zustimmung ist beim Einsatz technische Kontrolleinrichtungen notwendig – verurteilen die wertende Software nicht so eindeutig. Bei Kaufhof und Edeka haben sie zugestimmt. „Die wollen ja nicht, dass ganze Abteilungen wegen Inventurverlusten oder dergleichen unter Generalverdacht fallen“, erklärt Gewerkschaftler Wilke.

Unternehmen nutzen Data-Mining nicht nur zur Betrugsbekämpfung. Programme zum „Customer-Relationship-Management“ (CRM) verraten ihnen viel über ihre Kunden. „Wir wollen genau wissen, welche Produkte unsere Kunden wünschen“, erklärt zum Beispiel Silvester Macho von der Metro MGI Informatik GmbH. Sein Unternehmen hat alle relevanten Kundendaten in einem „Datawarehouse“ zentralisiert: Rechnungsdaten, Informationen über einzelne Einkäufe und die Nutzung von Payback- oder Metrokarten. CRM-Programme leisten aber mehr als die bloße Optimierung des Warenangebots. Sie helfen Unternehmen auch, den Wert ihrer Kunden zu beurteilen. Das funktioniert nach ähnlichen statistischen Methoden, mit denen auch Admiral Poindexter Terroristen aufspüren will. „Die Selektion von profitablen oder attraktiven beziehungsweise nicht-profitablen Kunden erfolgt durch die Analyse des bisherigen Kundenverhaltens und durch Prognose des zukünftigen Verhaltens“, erklärt Claudia Steppacher, Sprecherin des CRM-Anbieters SAS Institute.

Angesichts dieser Leistungen kommerzieller Data-Mining-Programme verblüfft es, dass Admiral Poindexters IAO noch drei Jahre für Forschung und Erprobung veranschlagt. 2005 sollen erste Prototypen zum Data-Mining eingesetzt werden. James Shinn vom Council on Foreign Relations empfiehlt bereits kommerzielle Data-Mining-Software sofort bei der Suche nach Terroristen einzusetzen. Shinn glaubt: Hätte man verschiedene staatliche und private Datenbanken zusammengeführt und mit heute bereits verfügbaren Data-Mining-Programmen nach simplen Mustern durchsucht, wären die Attentäter vor dem 11. September gefasst worden.